Ce que la future loi antiterroriste prévoit pour les données personnelles et le support informatique

L’avant-projet de loi antiterroriste porté par le gouvernement d’Édouard Philippe prévoit d’inscrire dans le droit commun plusieurs dispositions relatives à la perquisition ciblant le matériel informatique et les données.

Dévoilé cette semaine dans la presse, l’avant-projet de loi destiné à « renforcer la lutte contre le terrorisme et la sécurité intérieure » consiste essentiellement à pérenniser les dispositions exceptionnelles de l’état d’urgence dans le droit commun. Le texte contient sans surprise des mesures pour la sphère numérique et les communications électroniques.

Il est par exemple question d’obliger les personnes visées par l’administration à livrer leurs identifiants électroniques, comme sur Facebook et Google, et de procéder à l’interception et l’exploitation des communications passant « exclusivement » par la voie hertzienne. Le document contient également des mesures diverses, notamment aux articles 6 et 7, en vue de créer des traitements de données.

Sur la problématique des perquisitions administratives, l’article 4 de l’avant-projet de loi propose de conserver des dispositions qui sont admissibles dans le cadre de l’état d’urgence. Ainsi, il est proposé d’ajouter l’article L229-2 qui organise notamment la saisie du matériel informatique, la copie des données, la procédure pour y accéder et les exploiter et les modalités de durée de conservation et de restitution.

« Il peut être accédé, par un système informatique ou un équipement terminal présent sur les lieux où se déroule la perquisition, à des données stockées dans le dit système ou équipement ou dans un autre système informatique ou équipement terminal, dès lors que ces données sont accessibles à partir du système initial ou disponibles pour le système initial », énonce ainsi l’article.

« Si la perquisition révèle l’existence d’éléments, notamment informatiques, relatifs à la menace que constitue le comportement de la personne concernée, les données contenues dans tout système informatique ou équipement terminal présent sur les lieux de la perquisition peuvent être saisies soit par leur copie, soit par la saisie de leur support lorsque la copie ne peut être réalisée ou achevée pendant le temps de la perquisition », continue l’avant-projet de loi.

« Réalisée en présence de l’officier de police judiciaire », la perquisition fait l’objet d’un procès-verbal de saisie « qui en indique les motifs et dresse l’inventaire des matériels saisis ». L’information est ensuite transmise aux autorités administratives. Et si la personne visée par la perquisition « est susceptible de fournir des renseignements sur les objets, documents et données présents sur le lieu de la perquisition », elle peut être retenue sur place pendant quatre heures au maximum.

MISE À L’ÉCART DU JUGE JUDICIAIRE

Et le juge judiciaire dans tout ça ?

Il est mis sur la touche. Si le texte de loi précise « qu’à compter de la saisie, nul n’a accès [aux données et aux supports saisis] avant l’autorisation du juge », il est précisé quelques lignes plus loin que « l’autorité administrative demande, dès la fin de la perquisition, au juge des référés du tribunal administratif d’autoriser leur exploitation ».

Le reste de l’article indique les modalités de restitution des systèmes informatiques ou équipements terminaux qui ont été saisis ainsi que les extensions de délai qui peuvent éventuellement intervenir en cas de difficulté au niveau de l’accès aux données ou de leur exploitation une fois qu’elles ont été copiées.

Le matériel « est restitué à son propriétaire, le cas échéant après qu’il a été procédé à la copie des données qu’il contient, à l’issue d’un délai maximal de quinze jours à compter de la date de sa saisie ou de la date à laquelle le juge des référés, saisi dans ce délai, a autorisé l’exploitation des données qu’il contient. Les données copiées sont détruites à l’expiration d’un délai maximal de trois mois à compter de la date de la perquisition ou de la date à laquelle le juge des référés, saisi dans ce délai, en a autorisé l’exploitation. »

« En cas de difficulté dans l’accès aux données contenues dans les supports saisis ou dans l’exploitation des données copiées, lorsque cela est nécessaire, les délais prévus […] peuvent être prorogés, pour la même durée, par le juge des référés saisi par l’autorité administrative au moins quarante-huit heures avant l’expiration de ces délais » Le magistrat a alors quarante-huit heures pour statuer.

Reste une question : dans quel cas de figure ces perquisitions peuvent se dérouler ?

« Lorsqu’il existe des raisons sérieuses de penser que [le lieu visé par la perquisition] est fréquenté par une personne dont le comportement constitue une menace d’une particulière gravité pour la sécurité et l’ordre publics, qui entre en relation de manière habituelle avec des personnes ou des organisations incitant, facilitant ou participant à des actes de terrorisme ou qui soutient ou adhère à des thèses incitant à la commission d’actes de terrorisme en France ou à l’étranger ou faisant l’apologie de tels actes » précise le texte.

Les perquisitions peuvent se dérouler de 6 heures du matin jusqu’à 21 heures le soir mais aussi en pleine nuit, en cas de « motivation spéciale […] fondée sur l’urgence ou les nécessités de l’opération » et si l’autorité administrative l’autorise. Pratiquement aucun lieu n’échappe, sauf quatre cas de figure : les locaux affectés à l’exercice d’un mandat parlementaire ou à l’activité professionnelle des avocats, des magistrats ou des journalistes.

En clair, les trois contre-pouvoirs à l’exécutif.

Si le terrorisme n’existait pas, il faudrait l’inventer !

Il a donc encore de ‘beaux jours’ devant lui…

Mais c’est pour notre sécurité !

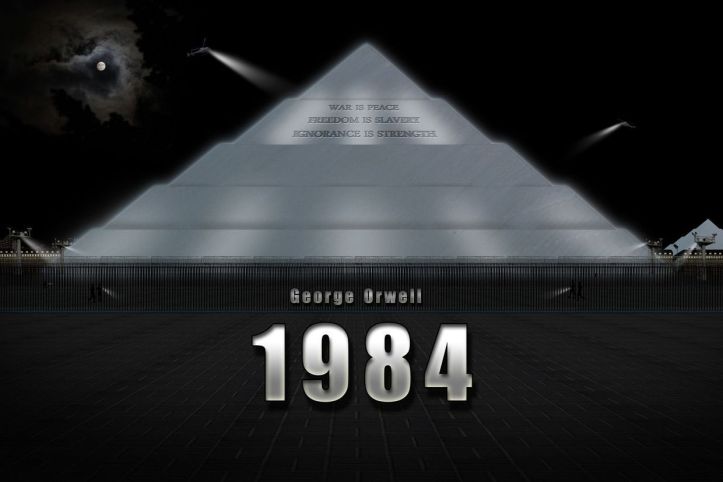

Big Brother is watching you

Source :

https://www.senat.fr/rap/l05-117/l05-11716.html

http://www.echr.coe.int/Documents/FS_Data_FRA.pdf

http://www.assemblee-nationale.fr/13/projets/pl4497-ei.asp

http://www.assemblee-nationale.fr/14/projets/pl2110-ei.asp

http://www.agoravox.fr/actualites/international/article/si-le-terrorisme-n-existait-pas-il-43085

https://www.lepetitjuriste.fr/droit-administratif/exploitation-donnees-informatiques-etat-durgence/

Ne sois pas si alarmiste ! celui qui n’a rien à se reprocher peut dormir tranquille… C’est bien ce que l’on doit retenir de tout ça non ?

J’aimeAimé par 1 personne

C’est bien ce que l’on voudrait bien nous faire croire en effet / lol

J’aimeAimé par 1 personne

A reblogué ceci sur La vérité est ailleurset a ajouté:

Eh oui ! 1984 est passé de la fiction à la réalité ! Pour notre sécurité bien sûr. .. a n’en pas douter!

J’aimeAimé par 1 personne

Je puis qu’approuver ton commentaire.

Très juste !

J’aimeAimé par 1 personne

A reblogué ceci sur Boycottet a ajouté:

http://tiny.ph/Q9mI -> Article 35 et déclaration (—)

J’aimeAimé par 1 personne